War Games/training_prob

c1 - exercise7

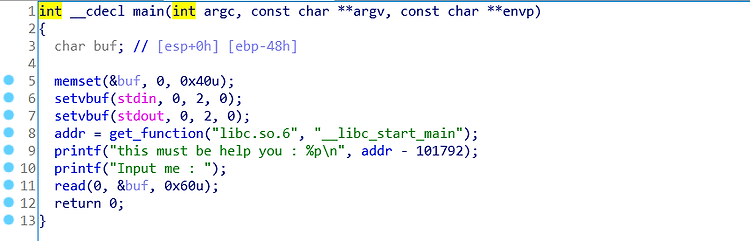

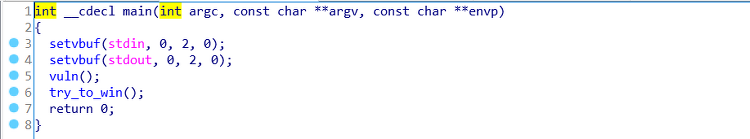

vuln과 try_to_win 함수를 차례로 들어가네요 buf를 0으로 초기화하고, 입력을 0x3C만큼 입력받네요. 일단 BOF가 일어나는 것을 확인할 수 있습니다. 마지막 try_to_win에서는 그냥 buf에 입력을 받고 끝냅니다. 마지막으로 helper라는 함수가 있네요. 이것때문에 system plt를 구할 수 있게 되었기 때문에 따로 leak할 필요는 없어졌습니다. 공격 시나리오는 다음과 같습니다. 1. 첫 번째 vuln에서 puts함수를 통해 libc_main의 주소를 leak + main으로 다시 ret 1.5 bss에 binsh를 입력할 수 있는 상황이 못되기때문에 그냥 libc 내에서 binsh주소 찾기 2. 또다시 실행된 vuln에서 bof를 이용해 system("/bin/sh\x00"..

![[정올] Beginner_Coder_도형만들기1_구구단_code1291 (C) 포스팅 썸네일 이미지](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2Fbz7NKa%2FbtqOleDevnK%2FgfbV4M9lA3UI22Dwjzkdi1%2Fimg.png)

![[정올] Language Coder_배열1_형성평가5_code152 (C) 포스팅 썸네일 이미지](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FdumjIy%2FbtqOldRU66K%2FIm4SzsT3wErL5wCSvuPupk%2Fimg.png)

![[linux] 4. PIE에 대하여 포스팅 썸네일 이미지](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FthTO9%2FbtqOqSZ1Y6Q%2FtaLqiT9iKNHjLyHsvfBZNK%2Fimg.png)

![[정올] Language Coder_배열1_형성평가4_code153 (C) 포스팅 썸네일 이미지](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2Fby0tm2%2FbtqOhPdbppg%2FTcAs7kwFOjVLatcoIBiqK1%2Fimg.png)